Дослідники з голландської компанії ThreatFabric виявили нову небезпечну шкідливу програму для Android під назвою RatOn, яка стрімко еволюціонувала від простого інструменту для NFC-атак до потужного трояна віддаленого доступу з функціями автоматичного переказу коштів.

RatOn вирізняється серед інших банківських троянів своєю багатофункціональністю. Шкідлива програма поєднує традиційні overlay-атаки з автоматичними грошовими переказами та можливостями NFC-реле, створюючи унікально потужну загрозу для користувачів мобільних пристроїв.

Особливу увагу троян приділяє криптовалютним гаманцям, включаючи популярні додатки MetaMask, Trust, Blockchain.com та Phantom. Крім того, RatOn здатний проводити автоматичні грошові перекази, зловживаючи застосунком George Česko – банківською програмою, поширеною в Чехії.

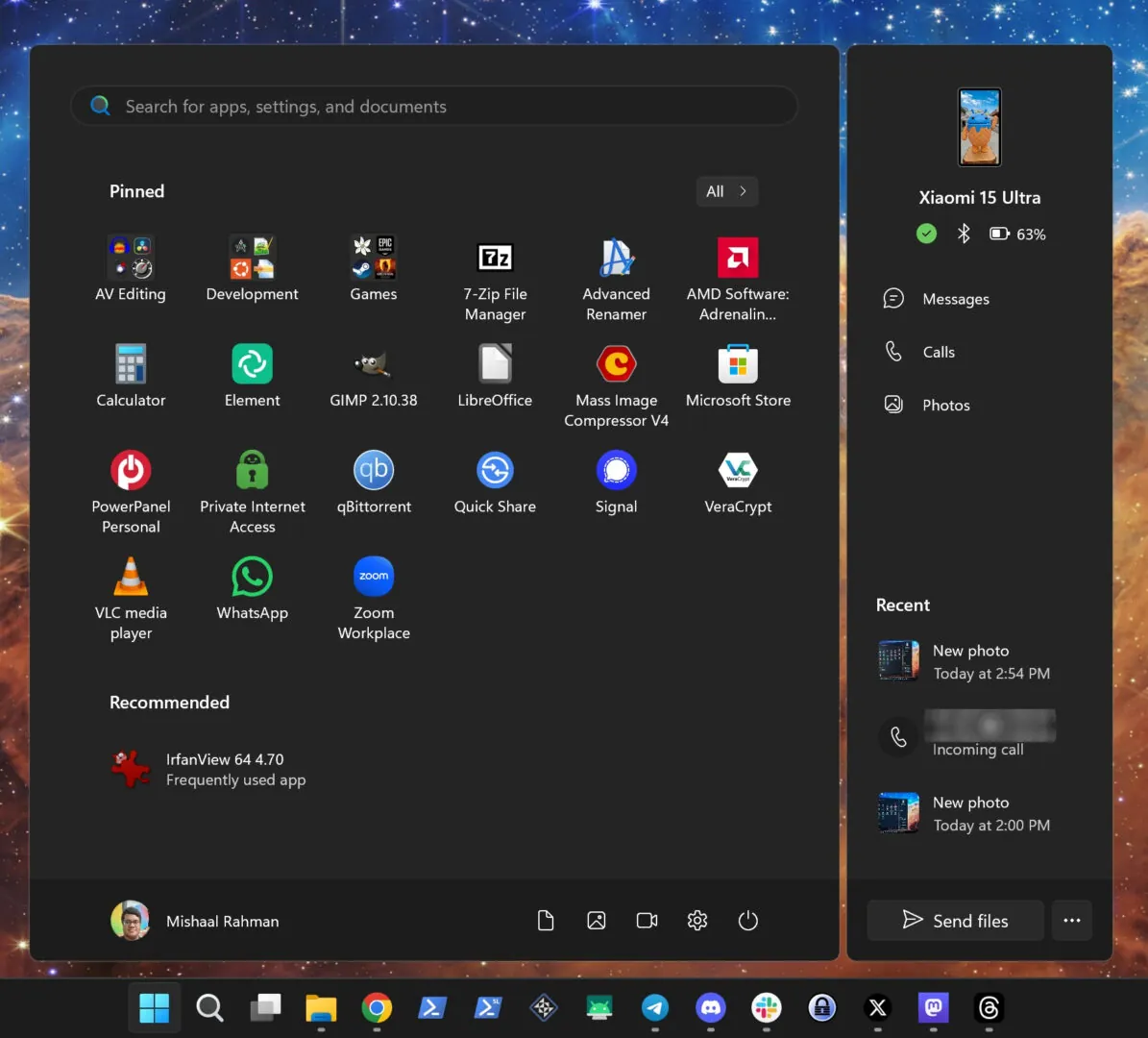

Кіберзлочинці використовують хитру схему поширення: створюють фальшиві сторінки Play Store, які видають себе за “дорослу версію TikTok” (TikTok 18+). Ці сторінки містять шкідливі dropper-застосунки, що доставляють троян на пристрої жертв.

Перші зразки RatOn були виявлені в дикій природі 5 липня 2025 року, а останні артефакти датовані 29 серпня 2025 року, що свідчить про активну розробку з боку зловмисників.

Після встановлення dropper-застосунок запитує дозвіл на інсталяцію програм з сторонніх джерел, обходячи критичні заходи безпеки Google. Далі троян запитує права адміністратора пристрою та доступ до служб спеціальних можливостей.

На третьому етапі RatOn завантажує NFSkate (також відомий як NGate) – варіант легітимного дослідницького інструменту NFCGate, здатний проводити NFC-реле атаки за технологією Ghost Tap.

Особливо підступною є функція відображення фальшивих повідомлень про блокування, які імітують записки викупу. RatOn показує користувачам повідомлення про те, що їхній телефон заблоковано за перегляд та поширення дитячої порнографії, вимагаючи 200 доларів у криптовалюті за розблокування протягом двох годин.

Ця психологічна атака створює хибне відчуття терміновості, змушуючи жертву відкрити криптовалютний гаманець. У цей момент троян перехоплює PIN-код пристрою та використовує його для захоплення облікових записів.

RatOn здатний автоматично запускати криптовалютні гаманці, розблоковувати їх викраденим PIN-кодом, взаємодіяти з елементами інтерфейсу, пов’язаними з налаштуваннями безпеки, та на фінальному етапі розкривати секретні фрази.

Keylogger-компонент записує всі чутливі дані та передає їх на зовнішні сервери під контролем зловмисників, які потім використовують seed-фрази для несанкціонованого доступу до рахунків жертв.

Наразі кіберзлочинці зосередились на Чеській Республіці, а наступною ціллю, ймовірно, стане Словаччина. Факт використання автоматичних переказів з місцевими банківськими номерами рахунків свідчить про можливу співпрацю з локальними “грошовими мулами”.

Експерти ThreatFabric підкреслюють, що RatOn створений з нуля і не має схожості коду з іншими Android банківськими шкідливими програмами, що робить його особливо небезпечним та складним для виявлення.

Користувачам Android рекомендується бути особливо обережними при завантаженні додатків з невідомих джерел та уникати підозрілих посилань на альтернативні версії популярних застосунків.